reversing-enging-0x01

buffer overflow

HTB:You know 0xDiablos:bof.

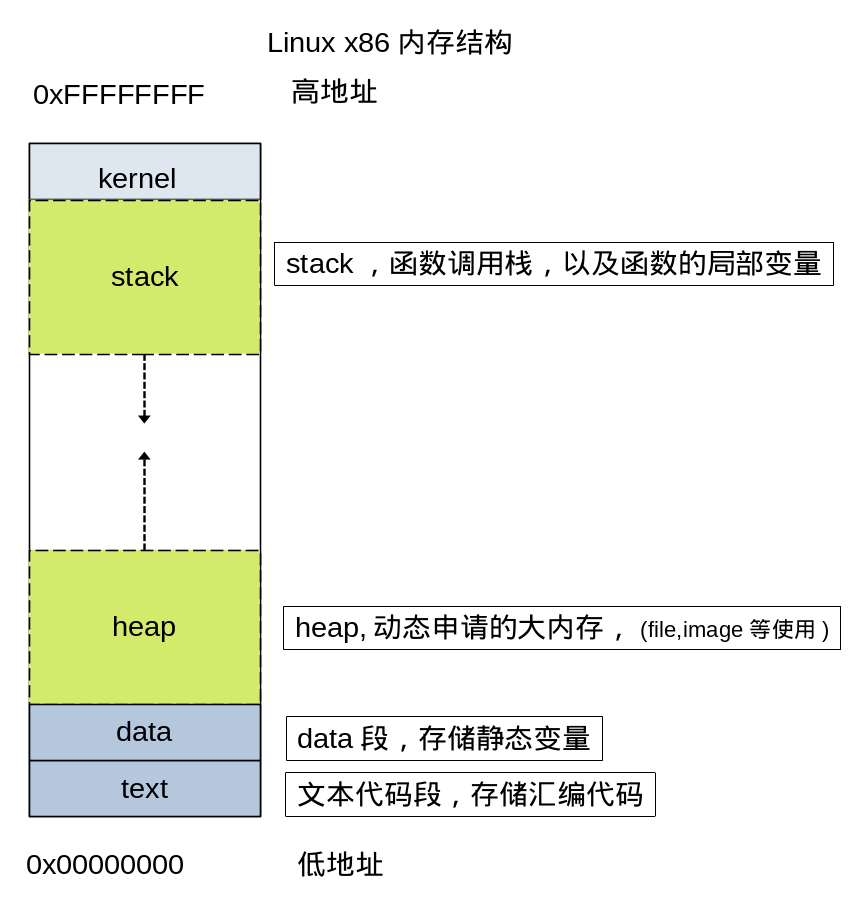

Linux x86 内存结构

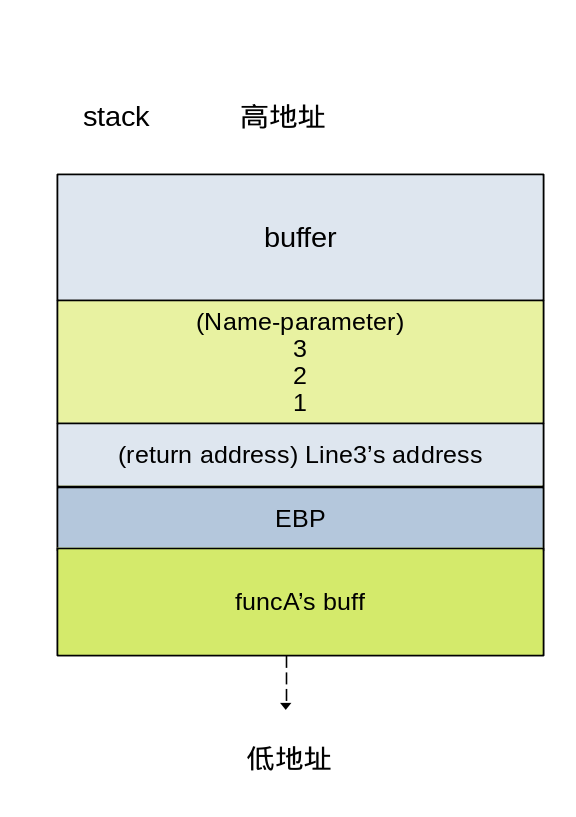

一个函数被调用时,传递给此函数的参数(name-parameter)以及此函数的局部变量会被push到stack段的

栈顶。

当一个函数有多个入参时,会倒序push到stack段中,如funcA(1, 2, 3),会以

push(3);push(2);push(1)的方式push到stack中。

调用的函数(A)入栈后,应该持有一个地址,用于函数(A)执行完成后,继续运行的下一行

代码的地址(return address)。

全部内容入栈后,会将栈底指针EBP(extended base pointer)入栈,说明当前位置是栈底

。此处栈底的定义是针对入栈后正在运行的函数(A)而言的,因为,函数(A)的内部变量

也需要入栈,入的是以EBP为底的栈。

举例理解

1 | void main() { |

当以上程序

执行1行时,buffer入栈。

执行2行时,作为入参(name-parameter):3入栈、2入栈、1 入栈;作为返回地址

(return address),下一行代码(3行)的地址入栈。

funcA函数相关信息入栈完毕,EBP入栈,标识此处是栈底。

椄下来是funcA内部变量,会以EBP作为栈底,入栈。

比较特殊的是,main函数的入参在kernel段中,而不是stack段。

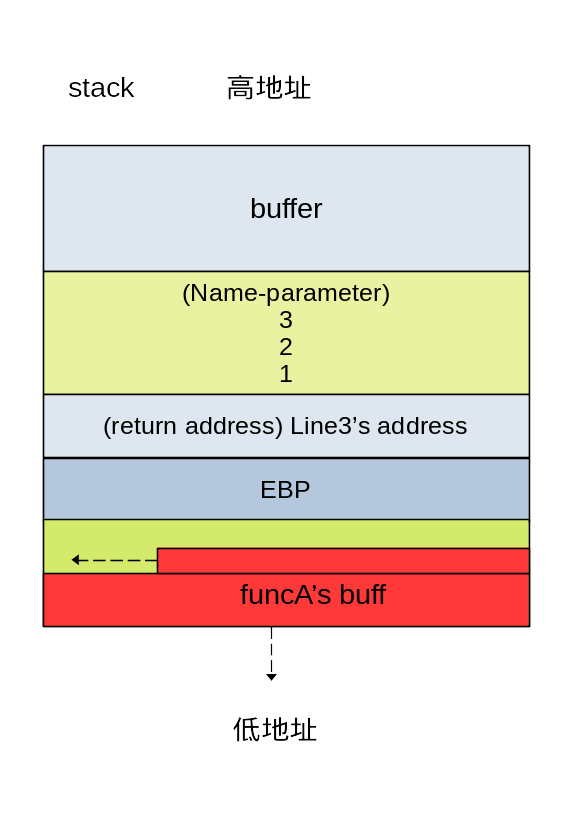

缓冲区溢出攻击过程

buffer溢出攻击过程就是栈溢出攻击过程。buffer在填充的时候,由低地址向高地址

填充。

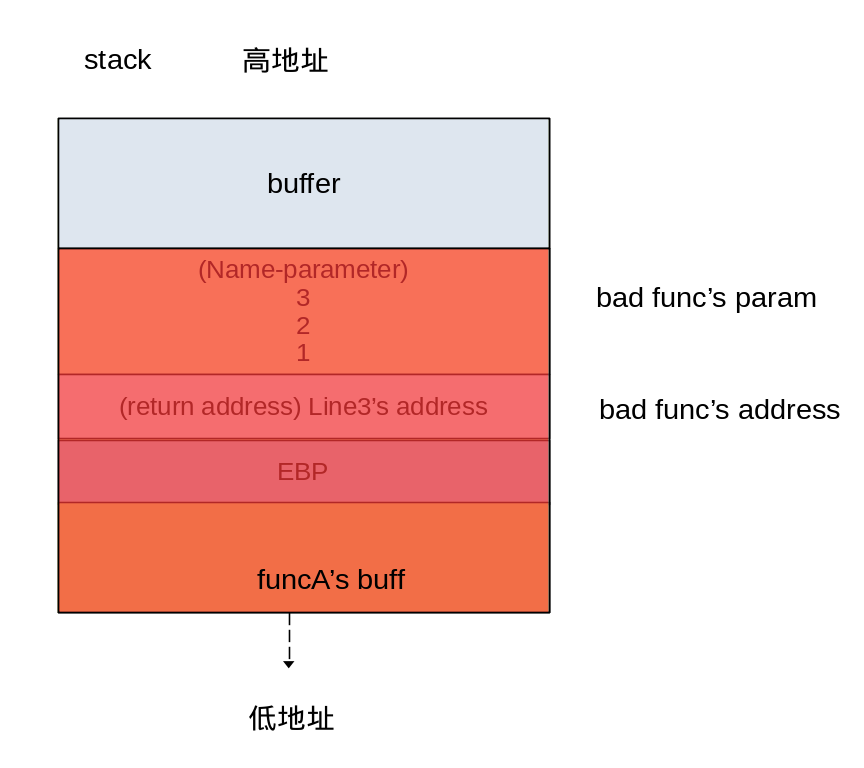

buffer填充过量(溢出),就是栈溢出,当人为控制溢出的内容时,就是缓冲区溢出攻击。

根据以上图,funcA执行完毕后,根据return address与name-parameter执行bad func了,而不是预计的funcA 的3行,这就是缓冲区溢出攻击。

reversing-enging-0x01