20231231-virtualbox-additions

virtualbox install additions tool

virtualbox手动安装增强工具.

确定virtualbox版本

1

vboxmanage --version

下载对应版本增强工具

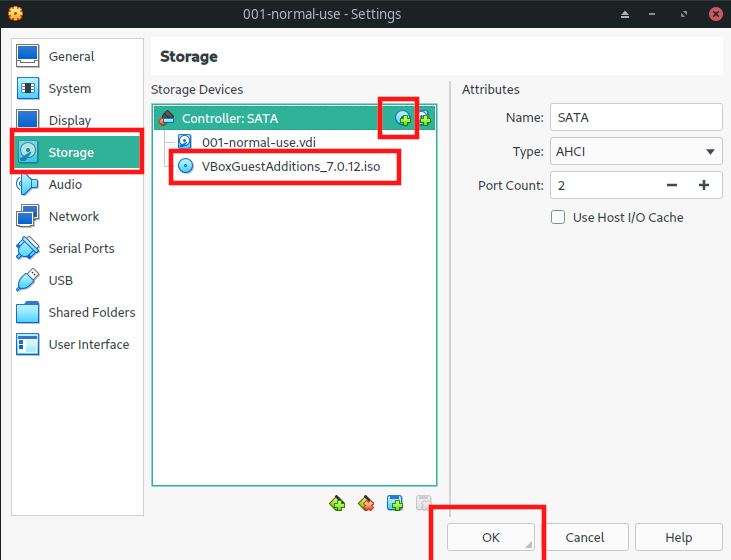

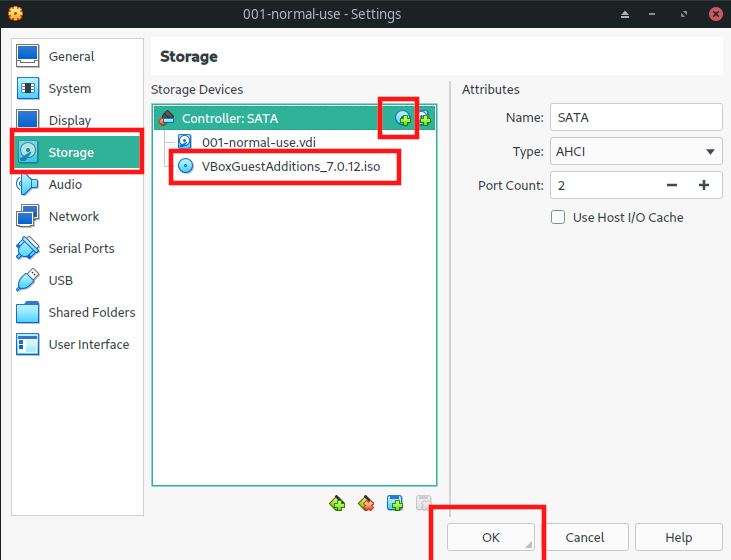

VBoxGuestAdditions_X.Y.Z.iso将iso镜像挂载到虚拟机中

启动虚拟机,打开CD驱动器,安装对应版本增强工具

virtualbox手动安装增强工具.

确定virtualbox版本

1 | vboxmanage --version |

下载对应版本增强工具VBoxGuestAdditions_X.Y.Z.iso

将iso镜像挂载到虚拟机中

启动虚拟机,打开CD驱动器,安装对应版本增强工具

破浪: Openwrt的KMS服务,激活windows和office

激活过程: 在需要激活的机器上设置好KMS服务器的地址,让机器使用windows自身的激活机制进行激活。

先决条件: 安装的windows镜像、office镜像版本都是批量授权版(VOL),而不是零售版(Retail)。

区别就是批量授权版类似于供应企业使用,为了方便企业激活,允许使用KMS服务器批量激活。

Openwrt esir 高大全固件默认存在KMS服务器服务,开启即可。

MS 官方 各版本镜像下载 ; 开启开发者工具后,

将屏幕设备修改为移动设备,即可以直接下载。

windows激活过程,按照步骤执行激活过程即可。

给需要激活机器先卸载已存在密钥

1 | slmgr /upk |

给需要激活机器安装对应版本密钥

1 | # 专业工作站版密钥 |

esir Openwrt 固件KMS服务器配置文件中提供的几个版本的Key

#Windows 10/ Windows 11 KMS 安装激活密钥

#Windows 10/11 Pro:W269N-WFGWX-YVC9B-4J6C9-T83GX

#Windows 10/11 Enterprise:NPPR9-FWDCX-D2C8J-H872K-2YT43

#Windows 10/11 Pro for Workstations:NRG8B-VKK3Q-CXVCJ-9G2XF-6Q84J

给需要激活的机器设置KMS服务器地址

1 | # openwrt ip地址 |

1 | # 确认KMS服务器地址已经正常设置, 解析结果为 192.168.5.1 |

执行手动激活

1 | slmgr /ato |

一定要安装VOL版本office,否则激活不成功,可能有解决办法破浪: Openwrt的KMS服务,激活windows和office, 但是很麻烦。

参照祕技: 安装部署Microsoft Office LTSC 专业增强版 2021 ,使用官方office Office部署工具(Office Deployment Tool), 进行office Vol各版本office手动安装部署。

下载office deployment tool

https://www.microsoft.com/en-us/download/details.aspx?id=49117

运行office deployment tool

创建一个空文件夹(例如名称为: office_file),在运行office deployment tool后,选择这个空文件夹。(整个安装过程完成后,此文件夹可以删除)

运行完成后,文件夹下会生成几个office安装描述xml配置文件,和setup.exe。删除生成的几个xml配置文件。

生成需要安装的对应版本office描述xml配置文件

在MS office 官方xml配置文件生成网站中生成xml配置文件,然后下载到office_file中。 例如Office LTSC 专业增强版xml如下: 包含Visio LTSC专业版、Project LTSC专业版

1 | <Configuration ID="0120b23a-3fdc-43ad-8f91-84dffbff66de"> |

使用setup.exe按配置文件下载office安装数据

1 | # 进入setup.exe所在目录 |

命令完成后,office_file目录下存在下载完成的office 数据。

使用setup.exe对已经下载的office安装数据进行配置安装

1 | # 进入setup.exe所在目录 |

命令完成后,office已经安装完毕,将各office组件,都打开一遍,准备激活。

进入到office安装目录下

1 | # Office15, Office16 |

使用官方ospp.vbs脚本设置KMS服务器地址

1 | # openwrt地址 192.168.5.1 |

使用官方ospp.vbs脚本手动执行激活

1 | PS C:\program files\microsoft office\Office16> cscript ospp.vbs /act |

使用官方ospp.vbs脚本查看office安装key、激活状态

1 | PS C:\program files\microsoft office\Office16> cscript ospp.vbs /dstatus |